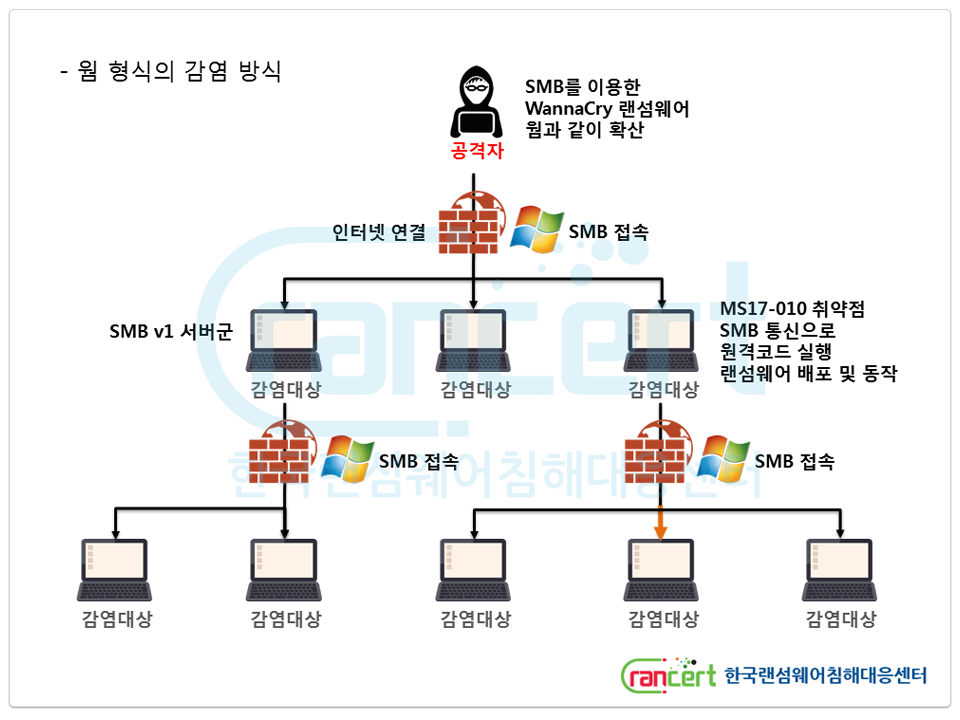

한국랜섬웨어침해대응센터에서는 Windows SMB 원격코드의 취약점을 악용하여 아무런 행위 없이도 원격으로 감염되는 ‘워너크라이 랜섬웨어(Ransom.Wannacry)’가 전세계적으로 급속도로 확산되고 있으며, 보안에 각별한 주의가 필요하다 밝혔습니다. 랜섬웨어는 15년 7월경 웹툰 업체 및 작가분들에게 큰 피해를 입힌 바 있습니다.

[ 관련 정보 “웹툰 업체 및 작가들 사이에 퍼지는 랜섬웨어 주의보, 피해를 예방하시길 바라며” ]

워너크라이 랜섬웨어는 데이터 파일을 암호화하고 사용자에게 300달러의 몸값을 비트코인으로 지불하도록 요구하고 있습니다. 또한 3일 내에 몸값을 지불하지 않으면 지불금액은 두 배로 늘어나며 7일 내에 지불하지 않게 되면 암호화된 파일은 삭제된다고 경고하고 있습니다. MicroSoft 에서 해당 취약점을 발견하고 2017년 3월 14일 업데이트(MS17-010)를 게시했지만 사실상 원활한 업데이트가 불가능한 대규모 서버 PC들이 대거 감염당하여 피해를 보고 있습니다.

워너크라이 랜섬웨어는 .3ds, .ai, .asf, .asm, .asp, .avi, .doc, .docx, .gif, .gpg, .hwp, .java, .jpeg, .jpg, .mp3, .mp4, .mpeg, .ost, .pdf, .png, .ppt, .pptx, .psd, .pst, .rar, .raw, .rtf, .swf, .tif, .tiff, .txt, .wav, .wma, .wmv, .zip 등의 확장자명을 가진 파일을 암호화하는데 파일명 끝에 .WCRY라는 확장자를 추가합니다.

국내외 대표적인 피해사례를 살펴보면 영국의 국민보건서비스(NHS), 미국 운송업체 페덱스, 프랑스 르노, 중국의 여러 대학, 연구소 등과 국내의 대규모 제조업체의 PC 또 해당 PC와 연결된 서버 PC 여러대도 감염당하여 큰 피해를 보고 있습니다. 복호화를 위한 결제 안내 페이지에 한국어를 포함한 28개국의 언어가 포함되어 있으며, 한국을 대상으로 공격 시도가 많이 이루어지고 있어 각별한 주의가 필요합니다.

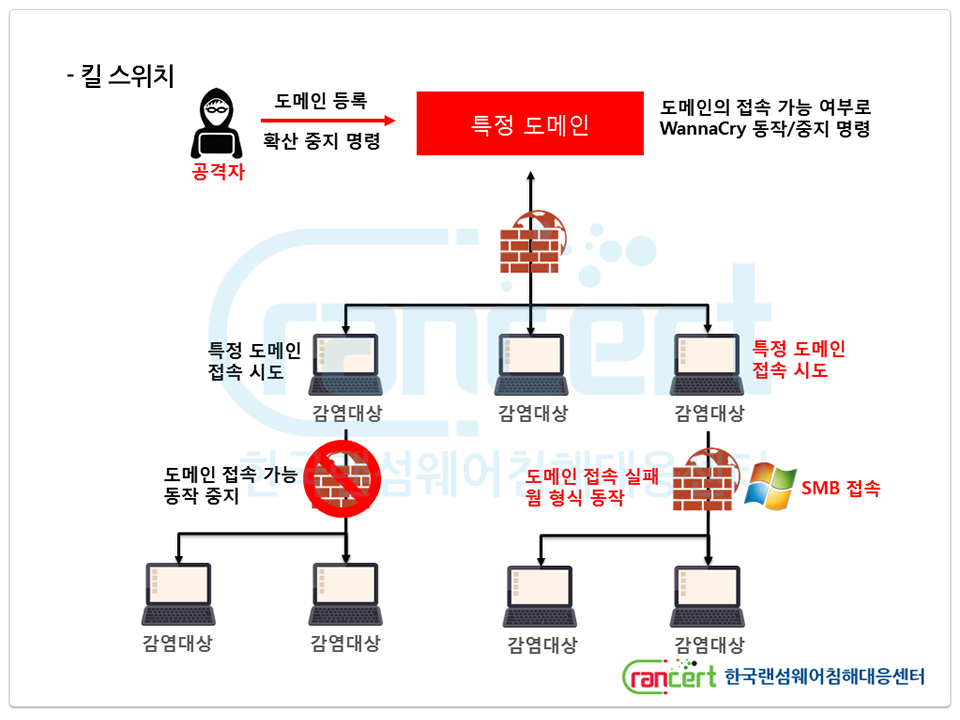

해당 랜섬웨어의 취약점으로는 특정 도메인에 접속하여 해당 도메인이 활성화 돼 있지 않으면 감염을 진행하고 활성화가 되면 감염을 중단하는 킬스위치를 갖고 있었습니다. 이를 발견한 영국의 보안 블로거(@MalwareTechBlog)는 이를 발견하여 해당 도메인을 등록하였고, 이로 인해 감염 확산이 중단되었으나, 해커가 도메인을 변경하거나, 새로운 공격 방식을 취해 다시 감염이 확산되고 있습니다.

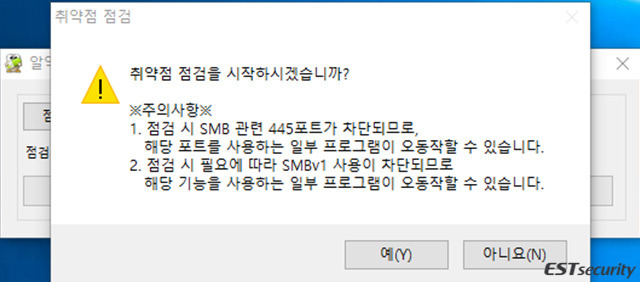

< 이스트시큐리티(알약) 워너크라이 랜섬웨어 공격예방을 위한 조치툴 공개 >

알약을 서비스 중에 있는 이스트시큐리티는 5월 15일(월) 새벽에 워너크라이 랜섬웨어 공격예방을 위한 조치툴을 공개하였습니다. 관련 도구는 현재 사용자 시스템에 랜섬웨어가 악용하는 취약점이 존재하는지 체크하며, 랜섬웨어 악용하는 포트(445)를 자동 차단합니다. 또한 SMB 프로토콜을 비활성화 시킵니다. 다만 관련 도구를 통해 445 포트로 공유프린터 및 파일 공유를 사용할 경우 서비스들이 정상적으로 동작하지 않을 가능성이 있습니다.

[ 이스트소프트 조치툴 다운로드 ]

[ 이스트소프트 관련 도구 화면 – 이미지 출처 이스트소프트 공식 블로그 ]

< KISA 대응 방안 >

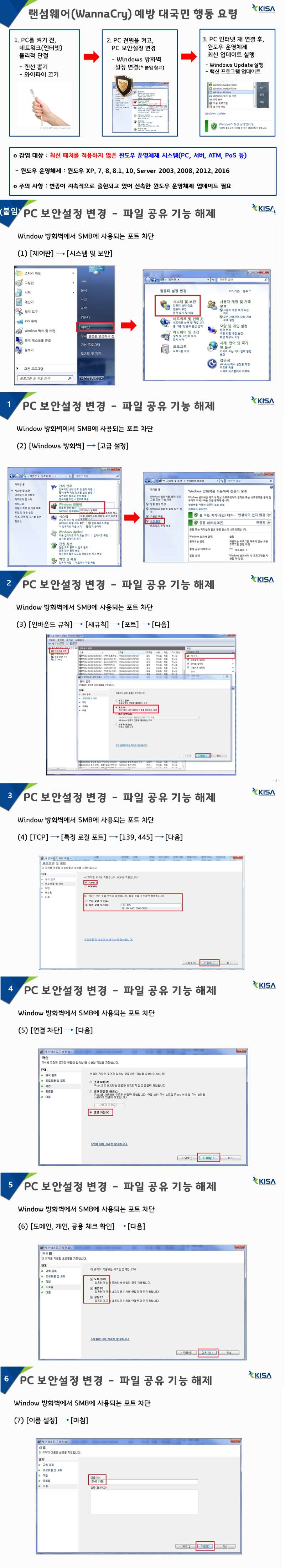

* PC를 켜기 전 네트워크를 단절시킨 후 파일 공유 기능 해제

* 네트워크 연결 후 백신의 최신 업데이트를 적용 및 악성코드 감염 여부 검사

* 윈도우 PC(XP, 7,8, 10 등) 또는 서버(2003, 2008 등)에 대한 최신 보안 업데이트[2] 수행

– 특히 인터넷에 오픈된 윈도우 PC 또는 서버의 경우 우선적인 최신 패치 적용 권고

* 출처가 불분명한 이메일 및 불건전 홈페이지를 통한 감염 피해를 입지 않도록 주의

* 이상징후 포착, 침해사고 발생 시 한국인터넷진흥원 인터넷침해대응센터로 즉시 신고 등?

* 기타 문의 : 국번없이 118

< 시만텍 보안 수칙 >

글로벌 보안 업체인 시만텍은 랜섬웨어에 대비하기 위해 다음과 같은 보안 수칙을 권고하고 있습니다.

* 신규 랜섬웨어 변종은 정기적으로 나타나고 있기 때문에 보안 소프트웨어를 최신 상태로 유지해야 한다.

* 운영 체제(OS) 및 기타 소프트웨어를 최신 상태로 유지한다. 소프트웨어 업데이트에는 랜섬웨어 공격자가 악용할 수 있는 새로운 보안 취약점에 대한 패치가 포함되어 있기 때문에 최신 상태로 업데이트를 해둬야 한다.

* 이메일은 주요 감염 경로 중 하나로 특히 의심스러운 링크 및 첨부 파일이 포함되어 있는 이메일은 각별히 유의해야 한다.

* 매크로를 사용하여 콘텐츠를 확인하도록 유도하는 MS 오피스의 첨부 파일이 포함된 이메일은 특히 주의해야 한다. 신뢰할 수 있는 출처의 이메일이라고 확신하지 않는 이상, 매크로를 활성화하지 말고 즉시 이메일을 삭제한다.

* 랜섬웨어 감염에 대비하기 위해서는 중요한 데이터를 백업해두어야 한다. ?

< KISA가 제안하는 해결 방안 >

* 윈도우 업데이트 실시 [ OS 버전 별로 업데이트 다운로드 ]

* MS에서 보안 업데이트 지원을 중단한 Windows Vista 이하 버전을 이용하는 사용자는 Windows 7 이상의 운영체제로 버전 업그레이드 및 최신 보안패치 적용

* Windows 최신 보안 패치가 불가능한 사용자는 서비스 영향도를 검토하여 아래와 같은 방법으로 조치 권고

① 네트워크 방화벽 및 Windows 방화벽을 이용하여 SMB 관련 포트 차단

– SMB 관련 포트 : 137(UDP), 138(UDP), 139(TCP), 445(TCP)

② 운영체제 내 설정을 이용하여 모든 버전의 SMB 프로토콜 비활성화

– (Windows Vista 또는 Windows Server 2008 이상)

모든 운영 체제 : 시작 -> Windows Powershell -> 우클릭 -> 관리자 권한으로 실행 -> ① set-ItemProperty ?Path “HKLM:SYSTEMCurrentControlsetServicesLanmanserverParameters” SMB1 ? Type DWORD ?Value 0 ?Force ② set-ItemProperty ?Path “HKLM:SYSTEMCurrentControlsetServicesLanmanserverParameters” SMB2 ? Type DWORD ?Value 0 ?Force

– (Windows 8.1 또는 Windows Server 2012 R2 이상)

클라이언트 운영 체제 : 제어판 -> 프로그램 -> Windows 기능 설정 또는 해제 -> SMB1.0/CIFS 파일 공유 지원 체크해제 -> 시스템 재시작 서버 운영 체제 : 서버 관리자 -> 관리 -> 역할 및 기능 -> SMB1.0/CIFS 파일 공유 지원 체크 해제 -> 확인 -> 시스템 재시작

③ (Windows XP 또는 Windows Server 2003 사용자) RDP 사용 시 IP접근통제를 통해 허용된 사용자만 접근할 수 있도록 설정 및 기본 포트번호(3389/TCP) 변경

④ (Windows Server 2003 이하 사용자) 서버 내 WebDAV 서비스 비활성화?

< KISA SMB 취약점을 악용한 랜섬웨어 방지 대국민 행동 요령 >

* 출처 : KISA 공지사항 바로가기

< 배치 스크립트 >

* 최신 OS 업데이트 후 아래 스크립트를 복사하여 메모장으로 작성 후 ‘wanna_secure.bat’ 저장하여 주십시요. 저장한 파일은 관리자 권한으로 실행시켜 주시길 바랍니다.

* 출처 클리앙 https://www.clien.net/service/board/lecture/10745445

rem disable smartcard service net stop SCardSvr net stop SCPolicySvc sc config SCardSvr start=disabled sc config SCPolicySvc start=disabled rem MS security service start net start MpsSvc sc config MpsSvc start=auto rem disable SMB1 Protocol rem Get-SmbServerConfiguration | Select EnableSMB1Protocol, EnableSMB2Protocol dism /online /norestart /disable-feature /featurename:SMB1Protocol powershell -Command "& {set-ItemProperty -Path "HKLM:SYSTEMCurrentControlsetServicesLanmanserverParameters" SMB1 -Type DWORD -Value 0 -Force}" powershell -Command "& {set-ItemProperty -Path "HKLM:SYSTEMCurrentControlsetServicesLanmanserverParameters" SMB2 -Type DWORD -Value 0 -Force}" rem Get-SmbServerConfiguration | Select EnableSMB1Protocol, EnableSMB2Protocol rem disable SMB port rem http://stackoverflow.com/questions/43952057/how-to-protect-from-wcrypt-wanna-cry netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=135 name="RansomWannaCry_Block_TCP-135" netsh advfirewall firewall add rule dir=in action=block protocol=UDP localport=137 name="RansomWannaCry_Block_UDP-137" netsh advfirewall firewall add rule dir=in action=block protocol=UDP localport=138 name="RansomWannaCry_Block_UDP-138" netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=139 name="RansomWannaCry_Block_TCP-139" netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=445 name="RansomWannaCry_Block_TCP-445

[ 마이크로소프트 윈도우 버전 별로 업데이트 다운로드 ]

[ 마이크로소프트 ‘악성 소프트웨어 제거 도구(Malicious Software Removal Tool)’ 다운로드 ]

[ 윈도우 7, 비스타 사용 유저 ‘Microsoft Security Essentials’ 다운로드 ]

[ KISA 공지사항 바로가기 ]